Sofistikovaná phishingová kampaň zaměřená na „velkou, veřejně obchodovanou společnost zabývající se řešením plateb se sídlem v Severní Americe“ využila DocuSign a kompromitovanou e-mailovou doménu třetí strany k překonání bezpečnostních opatření e-mailu, uvedli výzkumníci. Kampaň rozšířila zdánlivě neškodné e-maily po společnosti s cílem ukrást přihlašovací údaje společnosti Microsoft.

Útočníci se maskují jako DocuSign

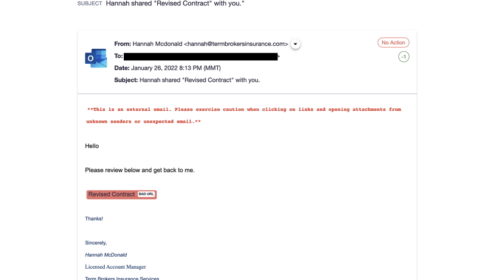

Přibližně 550 členů cílové společnosti obdrželo stejný e-mail do e-mailové schránky, uvedli výzkumníci. Odesílatelem byla „Hannah Mcdonald“ a předmět a tělo e-mailu byly poměrně jednoduché a věcné (viz obrázek nahoře).

Těm, kteří klikli na odkaz v e-mailu, byl podle analýzy společnosti Armorblox předložen náhled elektronického dokumentu prostřednictvím DocuSign, běžného softwaru pro elektronické podpisy. Náhled vypadal jako legitimní vstupní stránka DocuSign s výzvou „Prostudujte si a podepište tento dokument“ a indikací, že ostatní strany již přidaly své podpisy.

Náhled byl hostován na Axure – platném cloudovém prototypovém portálu.

Zajímavé je, že stejně jako ve skutečnosti obsahovala napodobená stránka varování kybernetické bezpečnosti – doporučující cíli, aby nesdílel přístup s ostatními – v drobném písmu.

Těm, kteří kliknutím zobrazili dokument, se zobrazila přihlašovací stránka společnosti Microsoft pro jednotné přihlášení. Jakékoli přihlašovací údaje zadané v této fázi by skončily u útočníků.

Základní zabezpečení e-mailu selhalo

Phishingové e-maily se úspěšně vyhnuly tradičním e-mailovým bezpečnostním opatřením, částečně proto, že pocházely z domény patřící společnosti TermBrokersInsurance. Zpráva uvádí, že „rychlé skenování adresy domény by neupozornilo koncového uživatele na podvodnou aktivitu kvůli platnosti domény. V platebním průmyslu by tato doména prošla většinou na míru definovaných zásad, což by dále zvýšilo pravděpodobnost u koncových uživatelů, že se stanou obětí tohoto sofistikovaného phishingového útoku.“

Microsoft Spam Confidence Level (SCL) – měřítko vnímané legitimity e-mailu – přidělil těmto škodlivým e-mailům skóre „-1“. V SCL je -1 nejnižší možné skóre, které umožňuje zprávě přeskočit filtrování, protože „pochází od bezpečného odesílatele, bylo odesláno bezpečnému příjemci nebo je ze zdrojového e-mailového serveru na seznamu povolených IP adres“.

Předstírání identity a využívání důvěryhodných cloudových služeb je také stále častější taktikou, jak se vyhnout filtrům zabezpečení e-mailů. Benigní odkaz odeslaný ze zdánlivě známé a důvěryhodné aplikace koneckonců neobsahuje žádný inherentní škodlivý obsah.

Jen za první tři měsíce roku 2021 našli výzkumníci 7 milionů škodlivých e-mailů odeslaných z Microsoft 365 a ohromujících 45 milionů odeslaných z cloudových služeb a infrastruktury Google, uvedl Proofpoint a dodal, že kyberzločinci používali například Office 365, Azure, OneDrive, SharePoint, G-Suite a Firebase pro odesílání phishingových e-mailů a hostitelských útoků.

Zpráva byla uzavřena doporučením, aby potenciální cíle zůstaly ostražité ohledně základní bezpečnosti – neotevíráním e-mailů, které neočekávají, sledováním cílených útoků a používáním nástrojů, jako jsou správci hesel a vícefaktorové ověřování.

Zdroj: threatpost.com

Obrázek: Armorblox

Zdroj: IT SECURITY NETWORK NEWS

Zdroj: ICT NETWORK NEWS