V přechozích článcích jsme se věnovali nástrojům určeným pro bezpečnostní monitoring na koncových stanicích a v rámci sítě. Krátce si připomeňme, že se jednalo o technologie Data Loss Prevention/Protection (DLP), Endpoint Detection and Response (EDR) a Network Behavior Analysis (NBA). Společným jmenovatelem u těchto technologií je zaměření na detekci pokusů o zneužití slabin/zranitelností v infrastruktuře. Zneužití slabin – zde jsme uhodili pomyslný hřebíček na hlavičku. Snahou útočníka je vždy najít slabé místo a využít jej pro průnik do organizace. V tomto článku se tedy zaměříme na nástroje určené pro detekci zranitelností.

Co je VM – Vulnerability Management?

Na úvod si položme otázku. Proč je řízení zranitelností považováno za klíčový prvek při řešení zabezpečení systémů? Odpověď je nastíněna o pár řádků výše. Je potřeba si uvědomit, že každá společnost provozující počítačovou síť využívá celou řadu software a hardware nástrojů. Software stále píší lidé, a proto výrobci čas od času udělají chybu nebo zvolí špatný bezpečnostní design. Těchto chyb, jinak řečeno zranitelností, jsou schopni využít útočníci. Kvalitní výrobce pravidelně vydává aktualizace svého softwaru a měl by reagovat na objevené zranitelnosti v komponentách, které používá. Bohužel to není úplně pravidlem. Z tohoto důvodu je řízení zranitelnosti považováno za klíčové při řešení zabezpečení systémů, a to nezávisle na velikosti infrastruktury. Řízení zranitelnosti tak bezesporu spadá do oblasti monitoringu kybernetické bezpečnosti.

Bez vhodného nástroje, který by zranitelnosti detekoval, nelze tuto oblast kvalitně řešit. IT je odkázáno na pravidelné studování informací o aktualizacích jednotlivých nástrojů a jejich „slepému“ provádění. Právě z tohoto důvodu vznikly Vulnerability Management (VM) nástroje, které umožňují provádět audit prostředí, dekovat zranitelnosti a co je nejdůležitější, pomáhají s prioritizací aktualizací na základě kritičnosti dané zranitelnosti.

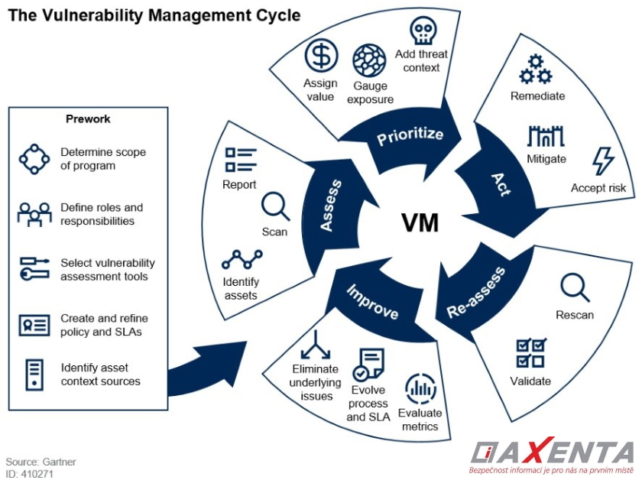

Vulnerability Management není jen nástroj. Jedná se o proces zahrnující detekci, analýzu, vyhodnocení a návrh správného postupu na jejich odstranění.

Jak funguje VM?

VM je postaveno na skenování prvků dané infrastruktury a vyhledávání známých zranitelností. Sken je prováděn prostřednictvím agentů instalovaných lokálně na serverech nebo bezagentově pomocí skenovacího enginu. Záleží na výrobci daného VM. Skener projde všechny systémy, provede detekci použitých komponent, jejich verzí a porovná s databází zranitelností.

Skenování je prováděno v pravidelných intervalech. Výsledkem je seznam detekovaných zranitelností a jejich kritičnost. Kritičnost je posuzována dle potencionálního rizika zneužití slabiny útočníkem. Mezi nejvíce ohrožené patří prvky dostupné zvenčí, tedy vystavené do veřejného internetu. Zkušenost je taková, že při prvním skenu dochází k detekci velkého počtu potencionálních problémů. Z tohoto důvodu je klíčová prioritizace, aby nedošlo k zahlcení IT oddělení požadavky na jejich odstranění bez širšího kontextu.

Z výše uvedeného důvodu kvalitní nástroje poskytují k detekované zranitelnosti i kontext a odkazují na externí zdroje popisující způsob, jakým útočník může dané zranitelnosti využít. Dále navrhují způsob jejího odstranění nebo zmírnění dopadů s odkazy na stažení dané aktualizace a její nasazení. Zde je důležitá případná možnost integrace s dalšími nástroji pro hromadnou distribuci softwaru.

Důležitá je zároveň návaznost na nástroje, které jsme zmínili v předchozích článcích a které nám pomohou detekovat, zda nalezená zranitelnost již nebyla útočníkem zneužita. Z tohoto důvodu je známá zranitelnost označena CVE kódem (Common Vulnerabilities and Exposures). Jedná se o celosvětovou databázi a každá zranitelnost má svůj unikátní kód, pomocí kterého je identifikována.

U VM nástrojů je přesně z tohoto důvodu důležitá možnost napojení na SIEM nástroje (Security Information and Event Management). Jedná se o nástroje pro vyhodnocení a řízení bezpečnostních událostí. Více o SIEM představím v rámci samostatného článku, který plánujeme publikovat.

U VM nástrojů je přesně z tohoto důvodu důležitá možnost napojení na SIEM nástroje (Security Information and Event Management). Jedná se o nástroje pro vyhodnocení a řízení bezpečnostních událostí. Více o SIEM představím v rámci samostatného článku, který plánujeme publikovat.

Pokud se na VM podíváme jako na součást komplexního monitoringu kybernetické bezpečnosti, musí práci především usnadňovat a pokrývat všechny kritické prvky infrastruktury. Ne všechny nástroje jsou vhodné např. pro detekci zranitelností v provozním prostředí postaveném na SCADA nástrojích (Supervisory Control And Data Acquisition = softwarové nástroje pro řízení průmyslových technologií). Při výběru je tedy nutné zohlednit, jakým způsobem je žádoucí skenování provádět a jaké prvky chceme do detekce zařadit.

Pokud se na VM podíváme jako na součást komplexního monitoringu kybernetické bezpečnosti, musí práci především usnadňovat a pokrývat všechny kritické prvky infrastruktury. Ne všechny nástroje jsou vhodné např. pro detekci zranitelností v provozním prostředí postaveném na SCADA nástrojích (Supervisory Control And Data Acquisition = softwarové nástroje pro řízení průmyslových technologií). Při výběru je tedy nutné zohlednit, jakým způsobem je žádoucí skenování provádět a jaké prvky chceme do detekce zařadit.

Jak jsme uváděli výše, problematiku zranitelností by měla řešit každá organizace, pokud nechce v budoucnu čelit výzvě, jako je obnova po úspěšném kybernetickém útoku. VM nástroje v oblasti bezpečnosti patří k těm finančně dostupnějším řešením. Jedná se tak o tzv. „quick win“ (= řešení, která mají okamžitý a viditelný přínos) řešení v oblasti kybernetické bezpečnosti, stejně jako u NBA/NDR technologií. V rámci bezpečnostního dohledu se jedná o cenný zdroj informací o zařízeních provozovaných v dané organizaci.

Mgr. Jan Kozák, Projektový manažer ve společnosti AXENTA a.s.