Trojanizované verze legitimních aplikací se používají k nasazování malwaru pro těžbu kryptoměn na systémy macOS.

Laboratoř Jamf Threat Labs, která objev učinila, uvedla, že miner XMRig byl nasazen pomocí neautorizované úpravy ve Final Cut Pro, softwaru pro úpravu videa od společnosti Apple.

“Tento malware využívá Invisible Internet Project (i2p) […] ke stahování škodlivých komponent a odesílání vytěžené měny do útočníkovy peněženky,” uvedli výzkumníci Jamf Matt Benyo, Ferdous Saljooki a Jaron Bradley ve zprávě.

Dřívější iteraci kampaně přesně před rokem zdokumentovala společnost Trend Micro, která poukázala na to, že malware používá i2p ke skrytí síťového provozu, a spekulovala, že mohla být doručena jako soubor DMG pro Adobe Photoshop CC 2019.

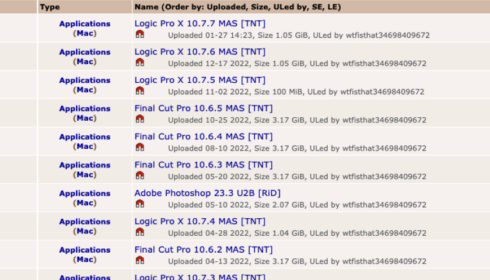

Společnost Apple uvedla, že zdroj aplikací pro kryptojacking lze vysledovat do Pirate Bay, přičemž nejstarší nahrání pocházejí z roku 2019.

Výsledkem je objevení tří generací malwaru, které byly poprvé pozorovány v srpnu 2019, dubnu 2021 a říjnu 2021 a které mapují vývoj propracovanosti a utajení kampaně.

Jedním příkladem techniky úniku je skript shellu, který monitoruje seznam běžících procesů, aby zkontroloval přítomnost nástroje Activity Monitor, a pokud ano, ukončí procesy těžby.

Škodlivý proces těžby spoléhá na uživatele, který spustí pirátskou aplikaci, načež se kód vložený do spustitelného souboru připojí k serveru ovládanému přes i2p a stáhne si komponentu XMRig.

Apple však podnikl kroky k boji proti takovému zneužívání tím, že podrobuje ověřené aplikace přísnějším kontrolám v macOS Ventura, čímž brání spouštění manipulovaných aplikací.

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS

Zdroj: ICT NETWORK NEWS