Lovci hrozeb objevili v úložišti Python Package Index (PyPI) sadu sedmi balíčků, které jsou navrženy tak, aby ukradly mnemotechnické fráze BIP39 používané pro obnovení soukromých klíčů kryptoměnové peněženky.

Kampaň útoků dostala od ReversingLabs kódové označení BIPClip. Balíčky byly hromadně staženy 7 451krát, než byly odstraněny z PyPI. Seznam balíčků je následující:

jsBIP39-decrypt (126 stažení)

bip39-mnemonic-decrypt (689 stažení)

mnemonic_to_address (771 stažení)

erc20-scanner (343 stažení)

public-address-generator (1 005 stažení)

hashdecrypt (4 292 stažení)

hashdecrypts (225 stažení)

BIPClip, který je zaměřen na vývojáře pracující na projektech souvisejících s generováním a zabezpečením kryptoměnových peněženek, je prý aktivní minimálně od 4. prosince 2022, kdy byl hashdecrypt poprvé zveřejněn v registru.

„Toto je jen nejnovější kampaň softwarového dodavatelského řetězce zaměřená na krypto aktiva,“ uvedl bezpečnostní výzkumník Karlo Zanki ve zprávě. „Potvrzuje to, že kryptoměna je i nadále jedním z nejoblíbenějších cílů pro aktéry ohrožení dodavatelského řetězce.“

Na znamení toho, že aktéři hrozeb stojící za kampaní byli opatrní, aby se vyhnuli odhalení, jeden z dotyčných balíčků — mnemonic_to_address — postrádal jakoukoli škodlivou funkci, kromě toho, že jako závislost obsahoval bip39-mnemonic-decrypt, který obsahoval škodlivou komponentu.

„I kdyby se rozhodli podívat se na závislosti balíčku, název importovaného modulu a vyvolané funkce jsou pečlivě vybrány tak, aby napodobovaly legitimní funkce a nevyvolávaly podezření, protože implementace standardu BIP39 zahrnují mnoho kryptografických operací,“ vysvětlil Zanki.

Balíček je navržen tak, aby ukradl mnemotechnické fráze a exfiltroval informace na server řízený hackerem.

Dva další balíčky identifikované ReversingLabs – generátor veřejných adres a erc20-skener – fungují analogickým způsobem, přičemž první z nich funguje jako návnada pro přenos mnemotechnických frází na stejný server pro příkazy a ovládání (C2).

Na druhou stranu hashdecrypts funguje trochu jinak v tom, že není koncipován jako pár a obsahuje v sobě téměř identický kód pro sběr dat.

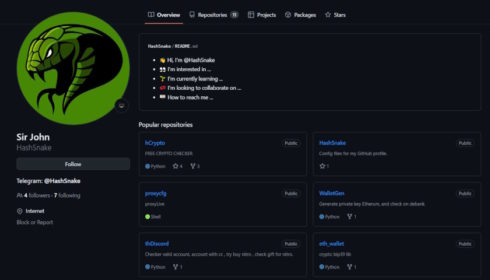

Balíček podle bezpečnostní firmy obsahuje odkazy na profil GitHub s názvem „HashSnake“, který obsahuje úložiště nazvané hCrypto, které je inzerováno jako způsob, jak extrahovat mnemotechnické fráze z kryptopeněženek pomocí hashdecrypts balíčku.

Bližší prozkoumání historie repozitáře ukazuje, že kampaň probíhá již více než rok na základě skutečnosti, že jeden ze skriptů Pythonu dříve importoval balíček hashdecrypt (bez „s“) namísto hashdecrypts až do 1. března 2024, což je stejné datum kdy bylo nahráno hashdecrypts do PyPI.

Stojí za zmínku, že aktéři hrozeb za účtem HashSnake jsou také přítomni na Telegramu a YouTube, aby inzerovali svůj warez. To zahrnuje zveřejnění videa 7. září 2022, které předvádí nástroj na kontrolu kryptografických protokolů s názvem xMultiChecker 2.0.

„Obsah každého z objevených balíčků byl pečlivě vytvořen, aby vypadal méně podezřele,“ řekl Zanki.

Zjištění znovu podtrhují bezpečnostní hrozby, které se skrývají v úložištích balíčků s otevřeným zdrojovým kódem, což je umocněno skutečností, že legitimní služby, jako je GitHub, se používají jako kanál k distribuci malwaru.

Kromě toho se opuštěné projekty stávají atraktivním vektorem pro aktéry hrozeb, aby se zmocnili kontroly nad vývojářskými účty a publikovali trojanizované verze, které by pak mohly připravit cestu pro rozsáhlé útoky na dodavatelský řetězec.

„Opuštěná digitální aktiva nejsou pozůstatky minulosti; jsou časovanými bombami a útočníci je stále více využívají a přeměňují je v trojské koně v open-source ekosystémech,” poznamenal minulý měsíc Checkmarx.

„Případové studie MavenGate a CocoaPods zdůrazňují, jak mohou být opuštěné domény a subdomény uneseny za účelem klamání uživatelů a šíření nekalých úmyslů.“

Zdroj: thehackernews.com

Zdroj: IT SECURITY NETWORK NEWS

Zdroj: ICT NETWORK NEWS